Geohot a donc décidé, contre toute attente, de révéler l'exploit et la façon de l'utiliser et il semble clair qu'il n'a pas envie d'en faire plus. Il a eu sa gloire, pour le reste, il faudra attendre...

Geohot a donc expliqué sommairement comment sa faille peut être exploitée via 24 lignes de texte publiées sur son blog.

En voici la traduction :

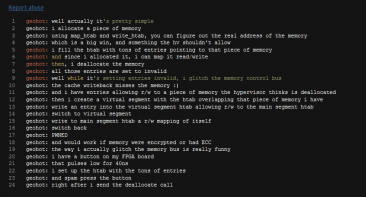

- geohot : En fait, c'est assez simple.

- geohot : J'alloue une partie de la mémoire.

- geohot : En utilisant map_htab et write_htab, vous pouvez déterminer l'adresse réelle de la mémoire.

- geohot : C'est une grande victoire et quelque chose que le HV ne devrait pas permettre.

- geohot : Je remplis le htab avec des tonnes d'entrées pointant vers cette partie de mémoire.

- geohot : Et puisque je les avais allouées, je peux le mapper en lecture et écriture.

- geohot : Alors je désalloue la mémoire.

- geohot : Toutes ces entrées sont marquées comme invalides.

- geohot: Alors, pendant que cela marque ces entrées comme invalides, je glitch le bus du contrôle de la mémoire.

- geohot: Le cache d'écriture différée manque la mémoire.

- geohot: Et j'ai alors des entrées permettant des lectures/écritures à une partie de la mémoire que le superviseur pense désaffectées.

- geohot : Puis je crée un segment virtuel avec l'htab qui chevauche ce morceau de la mémoire.

- geohot : Ecrire une entrée dans le segment virtuel htab permet d'écrire et lire dans le principal segment htab.

- geohot : Bascule vers le segment principal.

- geohot : Ecris dans le principal segment htab une ecriture/lecture mappée sur elle-même.

- geohot : Reviens au premier htab.

- geohot : PWNED.

- geohot : Et ça fonctionnerait si la mémoire avait été chiffrée ou ECC.

- geohot : La façon dont je glitche le bus mémoire est vraiment amusante.

- geohot : J'ai un bouton sur ma carte FPGA,

- geohot : qui envoie une impulsion basse pendant 40ns.

- geohot : J'ai réglé le htab avec des tonnes d'entrées

- geohot : J'appuie sur le bouton,

- geohot : et juste après, j'envoie l'ordre de désallocation.

Si vous ne saisissez pas grand chose, ce n'est pas grave docteur. En gros, il utilise un overflow pour arriver à prendre le contrôle d'une partie de la mémoire. Une fois ceci fait, il arrive à retirer cet espace de la surveillance du superviseur et arrive à atteindre la mémoire principale pour y faire ses petites affaires.

Commenter 311 commentaires

Lire la news : HACK PS3 by Geohot : "Je vous donne la faille, débrouillez-vous avec..."

j'espere que ca va aboutir a un truc je suis curieux de voir le resultat de tout ca meme si je ne joue plus aux jeux videos depuis un mement e que ma ps3 c'est une plateforme multimedia chez moi.

enfin j'attends quand meme dante's inferno + god of war ultimate collection + FFXIII lol

ps : tiens 1er c'est rare que je le soit

ps² : bonne nuit

j'en connait un sacré groupe qui vont se foutres des claque maintenant

Espérons que cela motivera Sony à faire des firmwares plus attractifs pour nous pousser à la maj car à mon avis c'est tout ce qui nous reste, de toute façon j'ai une PS3 slim donc je la tiendrai à jour, et je me priverai pas pour si peu.

sony va nous sortir un firmware dans les jours a venir pour palier a sa mais si sa se trouve c'est déjà le cas étant donné que c'est avec le firmware 2.4.2 .

En tout cas, j'aime le "débrouillez-vous avec"

c'est exactement ce que je me suit dit a la vue de ces mots .

Non, il a dumpé avec le firmware 2.80. Le 2.4.2 se réfère à la révision de la carte mère...

C'est Sony qui doit être content,mais est-ce que Sony aurait mit un peu de piment ? Une chose est sur,on en apprendra pas plus sur cette histoire.