Le True Blue en mauvaise posture - Début du reverse réel du payload

par NearLe cancre bleu va peut être cracher le morceau finalement, l'interrogatoire commence...

Naehrwert est un développeur qui s'est forgé une véritable réputation au sein de la "scène PlayStation 3" underground, notamment grâce à ses outils comme SCETool (le remplaçant de la plupart des fameux outils de la Team Fail0verflow), spud (un décompilateur de binaire SPU), Quick CoreOS Image Tool (un gestionnaire de CoreOS) et bien d'autres. Une ribambelle de travaux qui permettent de grandement faciliter la tâche des autres développeurs et rétro-ingénieurs (voire même de permettre aux débutants de se faire les dents en bidouillant un peu).

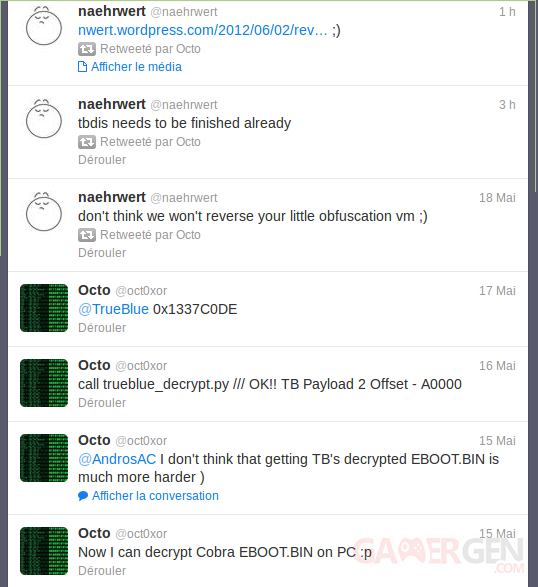

Il est donc de retour avec son nouveau compère, oct0xor, pour une nouvelle prouesse technique et un petit saut en avant au sein du hack PlayStation 3. Car figurez-vous que grâce à oct0xor qui a obtenu (via une méthode non-divulguée) le payload stage2 décrypté du True Blue, Naehrwert a pu commencer la véritable rétro-ingénierie du dongle DRM (qui avait déjà subi un demontage complet sur le PS3DevWiki). Ayant prévu l'ahurissement et l'incompréhension de la plupart de nos chers lecteurs face à cette cascade de termes barbares, nous promettons de vous expliquer cela en détail juste en-dessous de cette superbe capture d'écran des principaux tweets des intéressés qui résument bien la situation :

Alors premièrement, késako "payload stage2 décrypté" ? Eh bien un payload est simplement un programme qu'un hacker charge en mémoire dans le système d'exploitation cible. Nous pouvons le traduire en français par "charge utile" puisque finalement c'est un bout de code binaire (que nous pouvons aussi appeler Shellcode) qui permet de réaliser rapidement et efficacement ce qu'il lui est démandé de faire (ce qui se résume la plupart du temps par compromettre le système cible). Très bien, mais le "stage2" dans tout cela ?

En réalité, le payload peut parfois être assez "lourd", donc difficile à charger en mémoire directement. Pour éviter ce problème, nous le découpons en plusieurs parties. La plupart du temps, le "stage1" permet d'utiliser la faille logicielle qui nous permet de lancer du code arbitraire sur le système cible, ceci dans le but d'allouer de la mémoire et de charger le "stage2" qui lui contient le code permettant de réaliser l'action voulue sur le système. Dans notre cas, avec le True Blue, cela serait de décrypter les EBOOT de jeux nécessitant le firmware 3.60+.

Néanmoins, ceux qui suivent l'actualité underground sur PS3Gen pourraient douter de l'importance de l'information puisque nous vous avions déjà annoncé la disponibilité du payload True Blue. Cela reste vrai, à la différence près que cette fois, ce n'est pas un simple dump du payload "en l'état" mais bien un dump du payload décrypté, c'est-à-dire parfaitement lisible et compréhensible par un logiciel comme IDA Pro (la référence dans le domaine de la rétro-ingénierie), du code assembleur PPC à manger pour le petit déjeuner.

Mais où peut bien mener tout ce jargon pour un néophyte ? Et quel rapport concret avec le hack PlayStation 3 et la compréhension et la reproduction logicielle du True Blue ? Tout simplement que Naehrwert et ses acolytes sont déjà très loin en ce qui concerne la découverte des différentes fonctions du code dumper. Figurez-vous que Naehrwert a découvert une partie du payload très bien cachée qui est en fait une "machine virtuelle" intégrée à celui-ci. Elle a pour but de protéger les différentes fonctionnalités du dongle True Blue et surtout, elle contient les protections "anti-clone" du True Blue. Bref, c'est la clé de voûte du dongle DRM et c'est à cela que Naehrwert et ses camarades se sont attaqués.

Au final, que peut espérer l'utilisateur standard de tous ces travaux et découvertes ? Premièrement, que le dongle True Blue est bel et bien sous le feu nourri de hackers de renommée (contrairement aux annonces précédentes, réalisées par des développeurs un peu bancals) et que ses défenses sont sérieusement mises à mal. Également, que le résultat qui pourrait en découler dans les jours/semaines/mois à venir sont la sortie d'un payload libre et open-source ainsi qu'une intégration des fonctionnalités du True Blue dans tout les custom/modified firmware standards. Pour couronner le tout, cela arrive en pleine période où les utilisateurs de consoles hackées ont de nouveau accès au PSN (ce qui risque d'être durable, bien que Sony puisse rechanger la clé d'authentification du PSN, il ne connait pas la méthode employée par les hackers pour trouver cette clé, donc ils ne peuvent pas boucher cette faille pour le moment, à moins de redéfinir une nouvelle fois la structure du réseau PSN).

En gros, les custom firmware auront accès aux derniers jeux et au PSN, donc les joies du dernier firmware officiel, couplées à la multitudes de fonctionnalités proposés par le hack. En somme, le rêve actuel de la majorité du public suivant le hack PlayStation 3. Faux espoirs ou pas, les premiers résultats sont là en tout cas, il ne tient qu'à Naehrwert et ses camarades de finir le boulot en bonne et due forme. L'auteur annonce déjà un prochain billet sur son blog qui nous révélera ses avancées sur le sujet.

À suivre de très près donc, pour une possible "renaissance du hack" selon l'expression de certain...

Fini l'obligation d'acheté un dongle qui coûte une blinde

Fini l'obligation d'acheté un dongle qui coûte une blinde