Gemalto : comment les services secrets ont piraté nos cartes SIM et quelles en sont conséquences ?

par PlongeurEdward Snowden, lanceur d'arlerte et ancien analyste de la NSA jette un nouveau parpaing dans la mare. Après la révélation du programme PRISM, cette fois-ci il explique comment les services secrets américains et anglais espionnent nos téléphones.

Retour en juin 2013, Edward Snowden ancien analyste de la CIA et de la NSA, a révélé au travers de différents journaux anglo-saxons des données confidentielles sur différents programmes de surveillance du web dont le désormais célèbre programme PRISM. La NSA avait grâce à ce programme de surveillance, un accès direct aux données des géants de l'internet tels que Google, Microsoft, Apple, Facebook. Le lanceur d'alerte s'est donc attiré les foudres de ses anciens patrons l'obligeant ainsi à trouver refuge en Russie.

Aujourd'hui, Snowden a fait éclater une autre bombe dans le petit monde de la surveillance électronique en révélant le piratage de Gemalto, l'entreprise qui fournit aux opérateurs du monde entier des cartes SIM. D'après ses informations, l'agence de renseignement américaine NSA (National Security Agency) et le très britannique GCHQ (Government Communications Headquarters) ont formé conjointement une équipe nommée Mobile Handset Exploitation Team ayant pour but d'espionner illégalement les communications mobiles dans le monde. En 2010, la MHET aurait donc réussi à s'infiltrer au sein de l'entreprise Gemalto et un employé peu scrupuleux aurait permis aux services secrets des deux pays de faire main basse sur les clés de cryptage de centaines de millions de cartes SIM, permettant ainsi de mettre sur écoute autant de personnes. Ce piratage est d'autant plus inquiétant que la NSA et le GCHQ pouvaient, grâce à lui, accéder aux communications de n'importe quel particulier sans qu'aucune procédure judiciaire ne soit enclenchée et sans même en avertir les opérateurs. Evidemment, ces écoutes se faisaient sans laisser de traces.

Aujourd'hui, Snowden a fait éclater une autre bombe dans le petit monde de la surveillance électronique en révélant le piratage de Gemalto, l'entreprise qui fournit aux opérateurs du monde entier des cartes SIM. D'après ses informations, l'agence de renseignement américaine NSA (National Security Agency) et le très britannique GCHQ (Government Communications Headquarters) ont formé conjointement une équipe nommée Mobile Handset Exploitation Team ayant pour but d'espionner illégalement les communications mobiles dans le monde. En 2010, la MHET aurait donc réussi à s'infiltrer au sein de l'entreprise Gemalto et un employé peu scrupuleux aurait permis aux services secrets des deux pays de faire main basse sur les clés de cryptage de centaines de millions de cartes SIM, permettant ainsi de mettre sur écoute autant de personnes. Ce piratage est d'autant plus inquiétant que la NSA et le GCHQ pouvaient, grâce à lui, accéder aux communications de n'importe quel particulier sans qu'aucune procédure judiciaire ne soit enclenchée et sans même en avertir les opérateurs. Evidemment, ces écoutes se faisaient sans laisser de traces.

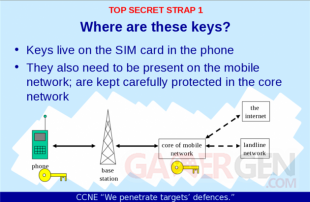

Pour mieux comprendre ce piratage, il faut s'intéresser à la technologie qui fait fonctionner nos téléphones. Les mobiles transforment la voix de l'utilisateur, un signal analogique, en signal numérique qui est ensuite transmis par des ondes radio facilement interceptable. Normalement, pour assurer la sécurité des utilisateurs de mobiles, Gemalto crypte le signal à l'aide de clés qui sont stockées dans la carte SIM et le téléphone ainsi que dans les infrastructures réseau des opérateurs. Là où le bât blesse, c'est que la MHET a réussi à faire main basse sur ces fameuses clés.

Diagramme d'un slide top-secret de la GCHQ.

Grâce à la puissance de calculs de la NSA, la MHET était en mesure de décrypter de 12 à 22 millions de clés par secondes et autant de communications. Si les deux agences de renseignement visaient principalement les communications en provenance de pays comme l’Iran, l’Afghanistan, le Paskistan, le Yémen, l’Inde, la Serbie, l’Islande ou encore le Tadjikistan, le scandale de PRISM a montré que les services secrets sont également intéressé par les petits secrets des occidentaux.

Le hack de Gemalto est, au final, d'une telle ampleur que c'est le système complet de cryptage des communications mobiles qui serait complètement à revoir. Avec 480 opérateurs impactés et près de 100 millions de cartes SIM touchées, il est clair que la vie privée des utilisateurs de téléphone mobile est grandement compromise. La solution à ce piratage serait de repenser entièrement la manière dont sont cryptées les communications et d'effectuer ces modifications au niveau des smartphones, des cartes SIM et des infrastructures réseau des opérateurs.

Par ailleurs, Gemalto ne fabrique pas uniquement des cartes SIM, mais également des puces pour Visa et MasterCard. Nos données bancaires sont-elles également compromises ? Pour le moment, rien n'est moins sûr...